SentinelONE ?

머신러닝 기반의 차세대 EDR 솔루션인 센티넬원(SentinelOne)은 실시간으로 악성파일 및 행위를 차단 하고

사고 분석을 위한 포렌직 기능을 통해 엔드포인트를 외부 공격으로 부터 보호하는 엔드포인트 통합 보안 솔루션입니다.

삼성SDS에서 대규모로 투자하여 보안업계에서는 이슈가 되기도 했습니다.

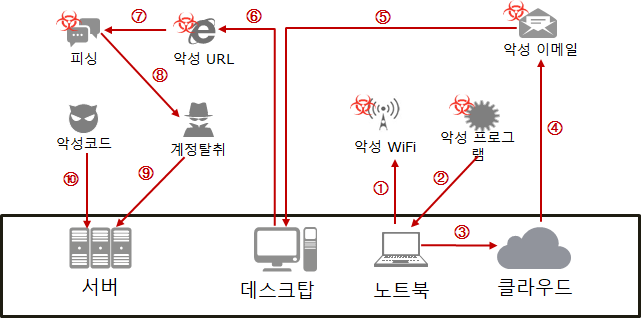

엔드포인트란 네트워크 끝 단에서 실제 사용자가 관리하거나 사용하는 단말 및 디바이스를 이야기 하며 기업의 내부의 데이터, 잠재적으로 전체 비즈니스에 진입하게 되는 지점입니다. 외부의 공격, 악성 이메일 및 url, 내/외부자들의 저장매체 등을 통한 다양한 침투 경로를 통해 악성행위가 실제로 발생되는 곳이며, 해커가 표적으로 하는 최종 목적지이자 보안의 최종 방어선이라고 할 수 있습니다.

해커들의 공격에 대응하지 못해 이 방어선이 무너지게 되면 공격자는 침해된 엔트포인트를 통해 네트워크에서 활동할 수 있는 발판을 확보하고 데이터나 주요자산을 취득하여 결과적으로 기업에게 막대한 피해를 가져오게됩니다.

Zeroday 공격, File-less 공격에 대한 위협 증가

신/변종 악성코드는 기존의 악성코드를 자동화된 툴로 변종을 생성해내어 시그니처 기반의 백신을 무력화 시키기 때문에 시그니처 생성 속도가 악성코드 생성의 속도를 따라갈 수 없고, 이에 대한 대응 속도가 느릴 수 밖에 없습니다.

스크립트 및 메모리공격 등 악성코드가 HDD등에 파일이 없는 Fileless 형태의 공격은 파일 검사 기반의 백신을 우회 할 수 있습니다.

따라서 최신 패치를 설치하고 바이러스 백신 업데이트를 통해 주의를 기울여도 여전히 알려지지 않은 새로운 위협에 대한 위험은 존재하며, 기존의 백신의 탐지/치료 방식은 한계가 존재합니다.

기존 백신 솔루션으로는 진화하는 사이버 공격에 대응하기 어려우며, 실제 기업의 보안 담당자들도 이 한계점을 인지하고 있습니다.

차세대 EDR 솔루션 센티넬원(Sentinel One)은 머신러닝 기술을 기반으로 악성코드 유형을 학습하여 신/변종 악성코드와 공격을 탐지하고 실시간으로 대응하며, 악성코드 탐지 및 차단 대응이 이뤄진 후 발생된 행위에 대한 분석을 지원하여 여러 유형의 공격에 대한 탐지율을 높이고 자동 대응을 통해 운영 인력에 대한 효율을 높일 수 있습니다.

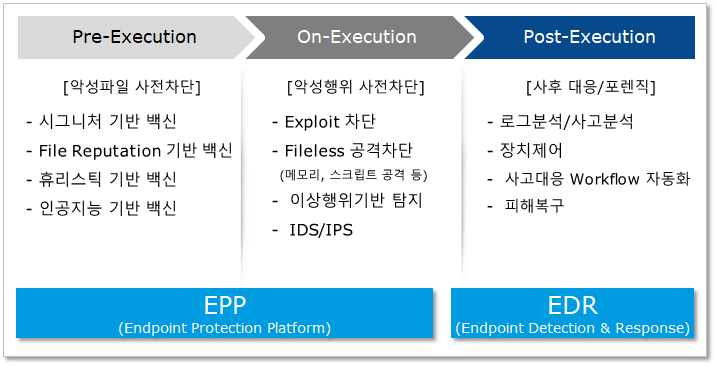

센티넬원은 악성파일 및 행위를 사전 차단 하는 EPP(Endpoint Protection Platform)의 기능과 사후 대응 및 사고 분석을 위한 포렌직 기능을 하는 EDR(Endpoint Detection & Response) 기능을 지원하는 통합 솔루션입니다.

악성파일 사전 차단의 단계에서는 악성코드가 실행되기 전에 시그니처 기반의 백신 및 평판조회를 통한 차단, 인공지능을 기반으로 학습된 파일 패턴 분석 등을 통해 사전 차단이 이뤄집니다.

악성행위 사전 차단 단계에서는 악성코드가 실행되고 있을 시에 시그니처 기반 백신에서 차단하기 어려운 Exploit, File-less 공격 및 이상행위 를 차단합니다.

차단이 된 후 EDR은 악성코드가 감염되었을 시 감염되기 이전으로 복구하는 사후 대응과 내부 네트워크 어디까지 감염이 진행되었으며, 내부의 어떤 pc가 더 감염되어 있는 지 정보를 제공하는 사고대응 Workflow자동화 기능을 제공합니다.

또한 감염 전후의 상황을 알 수 있는 엔드포인트의 이벤트를 모두 수집하여 확인 할 수 있는 로그분석/ 사고분석 기능을 제공합니다.

SentinelONE 센티넬원 강점

● 악성코드 및 해킹 탐지를 위한 독자적 AI 기술 보유

- R&D 인력 대부분 Data Scientist 및 악성코드 분석가로 구성

- AV TEST 테스트 결과 최우수 평가

- 파일 정적(Static) 분석 및 행위(Behavior) 기반 AI 기술 모두 보유

● 랜섬웨어 등에 의한 데이터 피해 자동복구 (EDR 솔루션 중 유일)

- ‘18년 데이터 자동복구 기술 특허 획득

● Light-Agent 방식으로 Endpoint 성능 부하를 최소화하는 구조

- 로컬에서 초기 분석 진행, 상세분석은 분석서버/클라우드에서 진행

●Cloud, On-Premise, Hybrid 모두 지원

'Security' 카테고리의 다른 글

| [MITRE ATT&CK Framework] 공격 기법 프로파일링 제공 사이트 소개 (0) | 2019.11.12 |

|---|---|

| [솔루션 리뷰(Solution Review)] NDR, NTA, AI - 다크트레이스 Darktrace EIS (0) | 2019.11.01 |

| 2018 Cyber Threat Defense Report (0) | 2018.03.28 |

| [솔루션 리뷰(Solution Review)] Symantec - SEP Mobile (0) | 2018.03.14 |

| [솔루션 리뷰(Solution Review)] Flowmon networks - Flowmon (0) | 2018.03.14 |