안녕하세요. 간만에 글 끄적여 봅니다. 😊

현업에서 직접 다루고 있는 상용 보안 솔루션에 대해 사용기나 리뷰를 남기는 것은

엔지니어에게는 상당히 조심스럽기도 하고 귀찮기도 하고 그렇습니다. 누구에게 도움이 될까 싶기도 하구요.

(생각날때만 드문드문 작성하고는 있습니다만..)

타 제품을 비방하거나, 제가 다루었던 제품이 마냥 좋다라고 강조하는 내용은 아니구요,

제품의 컨셉이나, 사용기에 대해 풀어서 정리해 글로 남겨둔다면,

업계에는 제품도 알리면서, 궁금한 방문객의 호기심을 조금이나마 채워 줄 수 있지 않을까 싶네요.

본 글에 불편한 내용이 있거나 불법적인 내용이 있다면 알려주시면 감사하겠습니다.

이 포스팅의 주제는 작년부터 업계에서 핫한 아이템인 SOAR 입니다.

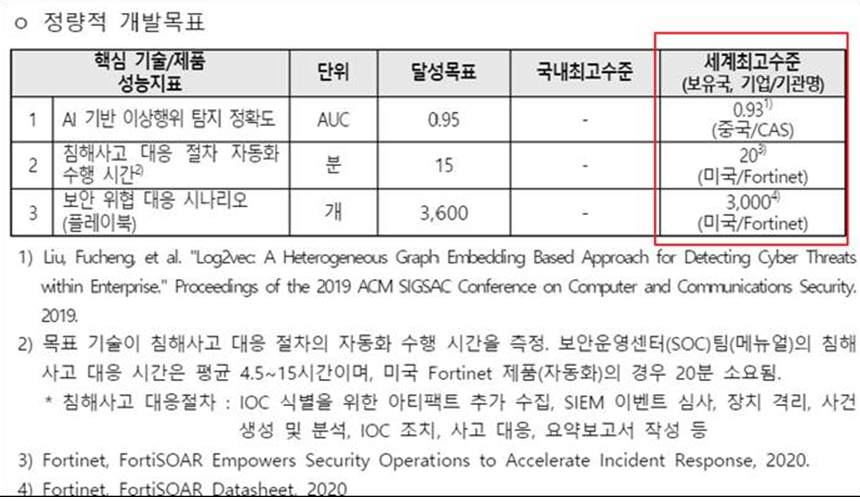

그 중에서도 포티넷의 FortiSOAR를 가지고 정리해 보려 합니다. 2020년 12월 국가개발과제(KISA) SOAR 개발 사업을 시작했는데요, 이 때 정량적 개발목표로 세계최고수준을 Fortinet의 SOAR 솔루션으로 간주하고 있기 때문입니다.

www.kisa.or.kr/notice/notice_View.jsp?mode=view&p_No=4&b_No=4&d_No=2726

공지사항 < 알림마당 : 한국인터넷진흥원

www.kisa.or.kr

SOAR 는 구글링 또는 벤더의 웨비나를 통해서 들어보신 분들은 그 개념을 이미 아실지도 모르겠습니다.

최근 몇 년 전부터 진행되었던 많은 보안행사에서는 지능형 SOC 플랫폼, 지능형 관제 솔루션, 빅데이터 자동화, 업무 자동화화, 인공지능 기반 자동화 등의 수많은 키워드들로 SOAR의 컨셉에 대해 설파했습니다.

그러나 국내에서는 아직도 시작단계로 느껴지는 것이,

얼리어답터 기업에서는 재작년에, 대기업관제에서는 작년에 데모, POC, BMT를 통해 납품이 이루어지기 시작했습니다.

왜 최근에 SOAR 가 각광을 받고 있을까요?

사용자의 시각으로 알아보겠습니다.

#0 SOC(Security Operation Center) 챌린지

빅데이터급 대량의 데이터 발생..

클라우드, 온프레미스, 하이브리드 등의 인프라 환경의 다변화..

코로나로 인한 재택근무 체제..

...

많은 환경의 변화에 따라 사이버 위협의 공격면이 다양하게 늘어나고, 관리 해야 할 시스템, 봐야 할 이벤트는 증가하고 있습니다.

이것들을 다루어야 하는 SOC 조직의 구성요소를 가지고 한번 생각해볼까요?

" SOC 조직의 구성 요소 : 사람, 프로세스, 기술 "

'사람'은 한정되어 있거나, 무한정 늘리기 어렵고.

'프로세스'를 늘린다고 업무가 마냥 빨리지거나 하진 않겠죠..

결국 남은 하나의 구성요소 '기술'에 기댈 수 밖에 없는 형국으로 방향성이 잡혔습니다.

#1 SOAR 란 무엇인가

가트너에서는 2017년에 SOAR 라는 용어를 하나의 제품군으로 정의했습니다.

구글링에 SOAR를 검색해서 공부해 보신 분들은 이미 확인해 보셨겠지만,

이미 인공지능 인지과학분야에서 SOAR 라는 용어는 1983년부터 사용되던 개념으로 하나의 '범용인지구조(general cognitive architecture)'를 의미하기도 했습니다. 인지과학분야에서 사용하던 의미를 매~우 쉽게 풀어 설명하면 아래와 같습니다. "하나의 주체가, 주변과 상호작용하여 정보를 수집하고, 수집된 정보를 기반으로 특정 상황에 대응한다"

가트너에서 제품군에 대한 정의를 할 때, 그 제품이 이루어지기 위한 구성요소를 함께 설정합니다.

SOAR 를 가트너에서 정의한 것은 아래와 같습니다.

❤ SOAR(Security Orchestration, Automation and Response), 2017 Gartner

1. SOA : Security Orchestration and Automation (오케스트레이션 및 자동화)

> 다양한 보안시스템과 상호작용을 통해 연동을 지원하고, 이를 기반으로 자동화 할 수 있어야 하는 역량

2. SIRP : Security Incident Response Platform (보안 위협 대응)

> 보안 사고 대응의 전반적인 과정을 하나의 플랫폼에서 정의된 사고대응 워크플로를 기반으로 처리할수 있어야 하는 역량

3. TIP : Threat Intelligence Platform (위협 인텔리전스 플랫폼)

> 조직에 위협이 되는 사이버보안위협 정보, 인텔리전스들을 통합하고 활용 할 수 있는 역량

Hoxy, 감이 오시나요? 솔루션쟁이, 사업검토 담당자로써 오랜 경력을 가진 분들 정도 되면,

대략 기능이 눈에 그려지는 분도 계실겁니다만. 아직 눈에 그려지지 않는 분이 계실겁니다.

더 알아보시죠.

#2 SOAR 기대 효과

조직의 보안운영팀, 관제팀은 기본적으로 수십개 이상의 솔루션들을 다루거나 , 업무를 처리하기 위해서 다수의 관련 업무시스템에 접속해 개별적으로 수동 처리 하는 경우가 많습니다.

조직이 SOAR를 도입한다면 어떤 효과를 기대할 수 있을까요?

1. 조직 내 보안 경고(Alerts), 사고(Incidents), 침해지표(Indicators), 자산(Assets), 업무 프로세스(Tasks) 통합 및 분류

> 분산된 데이터의 통합 및 중앙화, 다만 이것은 '수집/통합/상관관계분석/1차적자동대응' 목적을 가진 SIEM 과는 컨셉이 좀 다릅니다, 대량의 데이터를 모두 수집하는 것보다는, 조직의 업무에 사용되는 선별적인 데이터들만 수집하고, 이 데이터들을 활용해 사람의 업무를 플레이북 기반으로 자동화하는데 목적이 있기 때문입니다.

2. ROI(투자대비수익), MTTD(Mean Time to Detection), MTTR(Mean Time to Response) 향상 및 Tracking

> 업무자동화를 통해 사람이 수행할 때의 시간/비용 효율화, 다만 SOAR 를 매니지먼트 하고 플레이북을 통해 결국 일을 해야 할 사람이 필요하므로 기존 인력을 대체한다라는 의미보다는 업무를 가속화한다는 측면이 더 가깝겠습니다.

3. 기존의 복잡한 자동화에서 쉬운 업무 자동화 환경으로 변화

> 기존의 에코시스템 구성 측면에서, 시스템과 시스템 사이에 별도의 개발 사업을 통해 자동화가 구현되어 있는 경우가 많습니다만, SOAR의 비교적 쉬운 Playbook Builder 를 통해 자동화를 구현하므로 쉬운 업무자동화 환경으로 변화한다고 표현 할 수 있겠습니다.

4. 역할기반(RBAC) 표준 업무 프로세스 정립을 통해 명확한 R&R 설정

> 수집된 여러 데이터들을 활용해 하나의 플랫폼에서 업무를 보기 때문에, 역할 별 업무 정의가 필수적인 기능입니다, 이를 통해 개인에 맞는 역할 별 업무 할당을 통해 조직의 업무롤을 명료하게 가져갈수 있습니다.

5. 플레이북을 통한 업무 표준화로 Human Skill Gap 및 Human Error 최소화, 인력교체로 인한 운영 경험 손실 최소화

> SOC 조직의 잦은 이직률, 퇴사율, 대부분의 구성이 주니어 인력.. 여러가지 인력 상황에 따른 개인별 스킬 역량 차이, 또는 휴먼 에러가 어느정도 최소화 됩니다. 플레이북을 통해 업무를 표준화 시켜 놓고, 플레이북을 따라가면서 일을 하게 되므로 신입직원이라고 해도 시니어급 선배가 하는 업무와 동일하게 일을 할 수 있게 됩니다.

6. 단일 환경 및 멀티 테넌트 환경 구성을 통해, 분산된 보안 업무 환경에 적용

> 분산된 업무환경을 하나의 플랫폼으로 통합해 모든 법인 등의 분리된 섹터에 대해서도 동일한 SOC 업무절차를 적용 할 수 있게 됩니다.

#3 SOAR 동작 방식

국산 SOAR 제품들은 각 자사 SIEM 에 SOAR 의 기능을 탑재하는 형태로 제품이 출시되는 경향이 있고, 해외 SOAR 제품들은 3rd 연동을 목적으로 하는 단품형 SOAR 가 다수를 차지 하고 있습니다.

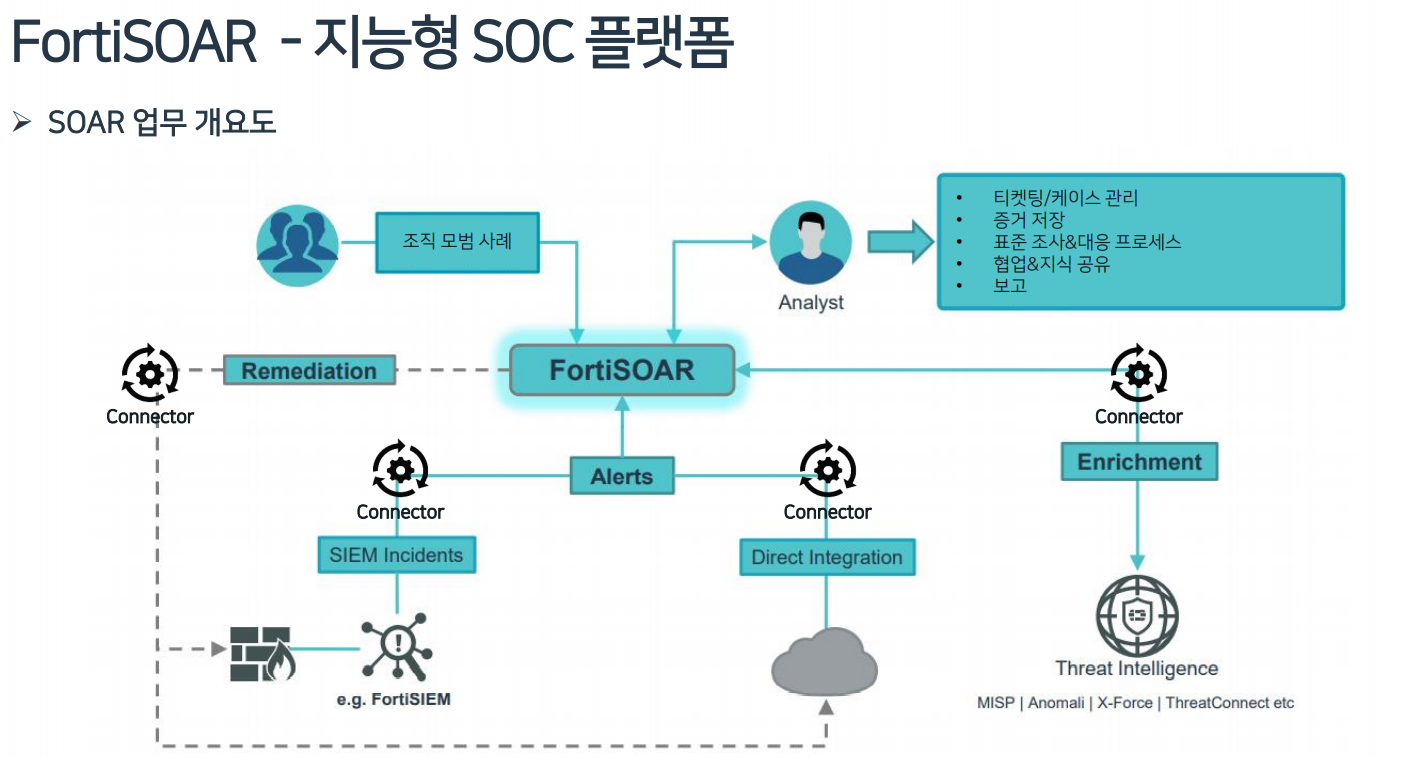

아래는 해외 외산 SOAR 제품 중, 커스터마이징 및 3rd 연동에 강점을 가졌다고 알려진 Fortinet의 SOAR 솔루션 소개자료에서 발췌한 그림입니다. SOAR 마다 구성 방식이나 동작 방식이 일부 상이하겠지만, 동작방식 이해를 돕기위해 사용되었습니다.

1. 데이터 수집 및 가공(Data Ingestion)

SIEM 과 같은 로그 수집 시스템으로부터 업무에 사용되는 이벤트를 선별적으로 지정하여 로그(Alerts)의 형태로 FortiSOAR 가 수집합니다. 위 그림에서는 FortiSIEM 이 예제로 들어가 있으나 Splunk, Qradar 등과 같은 국내에서 잘 사용되는 외산 SIEM 도 연동이 가능합니다. 이는 Fortinet의 SOAR 뿐만 아니라 대부분의 외산 단품형 SOAR 가 갖는 컨셉이기도 합니다.

SIEM 외에도 구름모양의 아이콘인 3rd 제품으로부터의 이벤트를 선별적으로 지정하여 로그(Alerts)의 형태로 수집합니다.

정의된 플레이북을 통해 수집된 이벤트들을 가공하여 위협을 분류하거나, 이벤트에서 분석 할 대상 지표(Indicator: IP, Domain, User, Host 등)를 자동 식별합니다.

2. 데이터 보강 단계(Data Enrichment)

그림의 Enrichment 단계에서 외부의 평판정보서비스(예: Virustotal, Whois 등), 3rd 보안솔루션의 분석결과 등에 대해 수집되고 분류된 데이터들에 대한 내용으로 자동 쿼리를 수행하여, 사람 대신 분석 할 수 있도록 추가 정보들을 수집해 보강합니다. (예: 방화벽 로그 수집 > 아이피 추출 > 아이피를 Virustotal 에 쿼리하여 점수 수집)

3. 분석 및 분류 단계(Investigation & Triage)

하나의 이벤트가 수집되고, 데이터가 보강 된 이후, 사람 또는 정의된 플레이북에 의해 해당 이벤트가 분석됩니다. 이후 분석 결과를 기준으로 이벤트가 정확하게 분류되고 이에 따른 대응 방법이 결정됩니다. (예: 분석결과 IP의 악성점수가 5점 이상인 경우 악성이벤트로 카테고리 변경, 이후 차단프로세스로 연결)

4. 조치 단계(Remediation)

위의 분석 및 분류 단계를 지나 이벤트에 대한 대응 방안이 결정되면, 플레이북에 의해 자동으로 조치 장비(예: 방화벽, EDR, IPS 등)와 상호작용하여 이벤트에 대한 대응을 수행합니다.

위 그림에는 표현되지 않았지만 보고서를 작성하거나, 특정 관계자에게 이메일 알람을 보낸다거나 하는 등의 보고(Reporting & notification)와 같은 기능도 수행 될 수 있습니다.

#4 SOAR 분석 자동화 사례 Use-Cases

#5 결론

본 글은 컨셉 위주로 적어 보았는데요,

결국 SOAR는 사람의 업무 프로세스를 가속화하기 위해서,

자동 통합하고, 자동 보강하고, 자동 분석하고, 자동 대응하는것이 궁극적 목표입니다.

분산되어있는 시스템을 하나의 플랫폼에서 사용할 수 있게 하는 것만으로도 SOC 조직의 많은 업무로드를 줄일 수 있을 것으로 보이며,

모든 사람의 업무를 자동화 할 순 없겠지만, 의사결정이 필요하지 않은 업무나 단순반복노무 같은 것들은 우리가 업무용 매크로를 쓰듯이 플레이북을 통해 자동화하여, 정확하고 신속하게 대응 할 수 있게 될 것으로 보입니다.

이를 통해 SOC 조직은 결과적으로 아래 두가지 색깔의 효과를 얻을 수 있겠습니다.

- 통합 SOC 플랫폼

- 업무 자동화

'Security' 카테고리의 다른 글

| [MITRE ATT&CK Framework] 공격 기법 프로파일링 제공 사이트 소개 (0) | 2019.11.12 |

|---|---|

| [솔루션 리뷰(Solution Review)] NDR, NTA, AI - 다크트레이스 Darktrace EIS (0) | 2019.11.01 |

| [솔루션 리뷰(Solution Review)] EDR - SentinelOne (0) | 2019.10.07 |

| 2018 Cyber Threat Defense Report (0) | 2018.03.28 |

| [솔루션 리뷰(Solution Review)] Symantec - SEP Mobile (0) | 2018.03.14 |

2018CyberthreatDefenseReport-v1.1.pdf

2018CyberthreatDefenseReport-v1.1.pdf